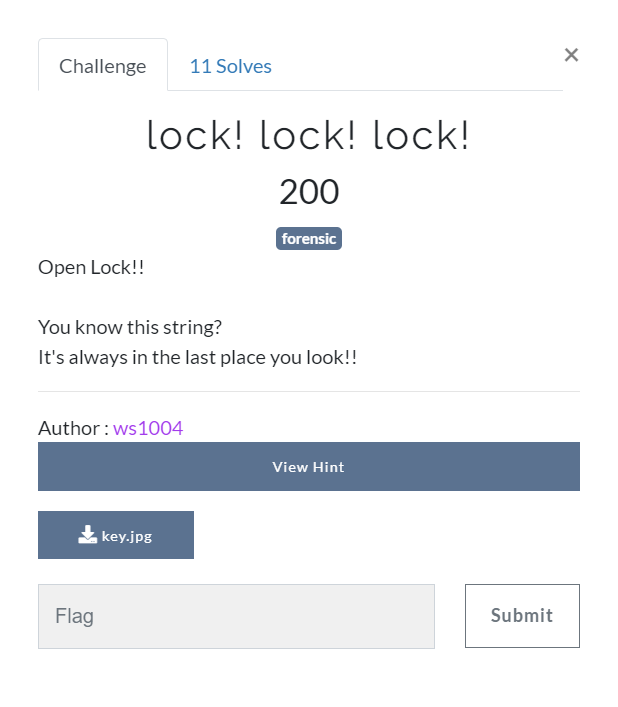

N00bCTF Forensic - lock! lock! lock!

8. lock! lock! lock!

이번에도 열어달래요... 자신이 열 것이지

파일 실행

파일을 실행해봅시다

잘 나오네요

이제 010editor를 이용하여 분석을 해봅시다.

파일분석1

파일 헤더 시그니쳐가 FF D8입니다. 정상적인 jpg파일의 첫 부분이죠

그럼 푸터시그니쳐도 보겠습니다.

FF D9인 부분이 딱 한 곳이 있는데요

푸터 시그니쳐 뒤에 비어있는 공간에 문자열이 여러개 있습니다.

문제이름이 lock! lock! lock! 이라서

아마 두번 이상으로 문제를 풀어야 할 것 같습니다.

문자열만 있는 부분을 따로 떼어서 파일로 만듭시다.

과정1

문자열만 나와 있으니 관련된 암호체계는 base64가 있습니다.

한번 넣어 보겠습니다.

오! 해독된 파일이 있네요! 한번 볼 까요?

Flag값이 나왔습니다

이걸 넣으면

클리어!!!!!!

였으면 좋겠지만 아니고....

복호화된 파일의 내용을 010editor으로 다시 봅시다

파일분석2

전형적인 jpeg파일의 헤더 시그니쳐 입니다.

그렇다면 푸터 시그니쳐인 FF D9도 확인을 해야겠죠?

검색 해봅시다

어? 푸터 시그니쳐 뒤의 남는 공간에 문자열이 있습니다.

"pw length is nineteen!!"라네요 아마 비밀번호가 19자리 인가 봅니다

아마 하나 더 무엇인가를 풀어야 되는데 이거를 몰라서 많이 헤맸습니다.

그러다가 리눅스에서 할 수 있는 툴을 발견했죠

과정2

먼저 저는 여기서 Kali linux를 사용하도록 하겠습니다.

파일을 가져 온 다음에

steghide extract -sf [file name]이 명령어를 치고 아까 문자열이 비밀번호는 19자리이라 했으므로

중간에 나왔던 Flag를 비밀번호로 넣으면 진짜 Flag.txt가 나옵니다.

결과

이걸 확인하면

클리어!!!!!!